日前,Killnet黑客组织袭击了意大利,使用的是一种旧的但仍然有效的攻击方法,称为“慢速http”。意大利计算机安全事件响应小组(CSIRT)随即发布了一项紧急警报,以提高对国家实体遭受网络攻击的高风险的认识。

该事件再次引发了人们对http漏洞的关注。http协议虽然依旧是当前搭建网站的主流协议,但随着互联网技术的飞速发展以及如今日益严峻的网络安全问题,http协议的不安全性也越发明显,黑客攻击http协议仍然是最常见方式,具体主要有以下几种攻击方式。

01跨站脚本攻击(XSS)

攻击者在网页上发布包含攻击性代码的数据,当浏览者看到此网页时,特定的脚本就会以浏览者用户的身份和权限来执行。通过XSS可以比较容易地修改用户数据、窃取用户信息,以及造成其它类型的攻击,例如CSRF攻击。

02跨站请求伪造攻击(CSRF)

攻击者通过各种方法伪造一个请求,模仿用户提交表单的行为,从而达到修改用户的数据,或者执行特定任务的目的。为了假冒用户的身份,CSRF攻击常常和XSS攻击配合起来做,但也可以通过其它手段,例如诱使用户点击一个包含攻击的链接。

03HttpHeads攻击

凡是用浏览器查看任何WEB网站,无论你的WEB网站采用何种技术和框架,都用到了http协议。http协议在Responseheader和content之间,有一个空行,即两组CRLF(0x0D0A)字符。这个空行标志着headers的结束和content的开始。只要攻击者有办法将任意字符“注入”到headers中,这种攻击就可以发生。

04Cookie攻击

通过JavaScript非常容易访问到当前网站的cookie。你可以打开任何网站,然后在浏览器地址栏中输入:javascript:alert(doucment.cookie),立刻就可以看到当前站点的cookie(如果有的话)。攻击者可以利用这个特性来取得你的关键信息。假设这个网站仅依赖cookie来验证用户身份,那么攻击者就可以假冒你的身份来做一些事情。

05重定向攻击

最常用的攻击手段就是“钓鱼”。钓鱼攻击者,通常会发送给受害者一个合法链接,当链接被点击时,用户被导向一个似是而非的非法网站,从而达到骗取用户信任、窃取用户资料的目的。

部署SSL证书保护网站信息安全

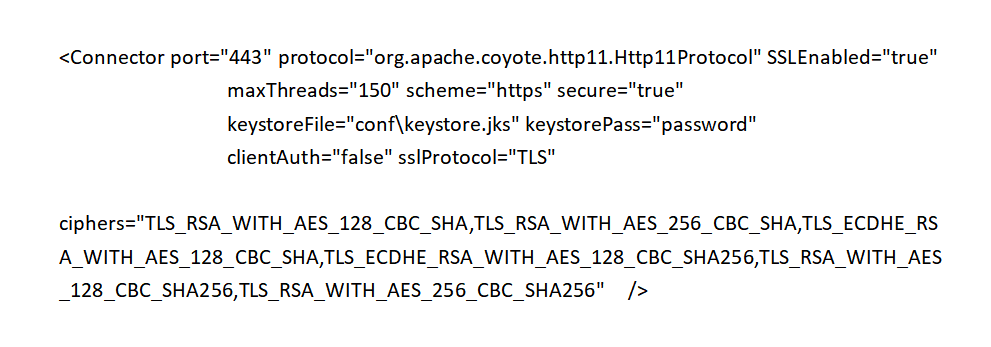

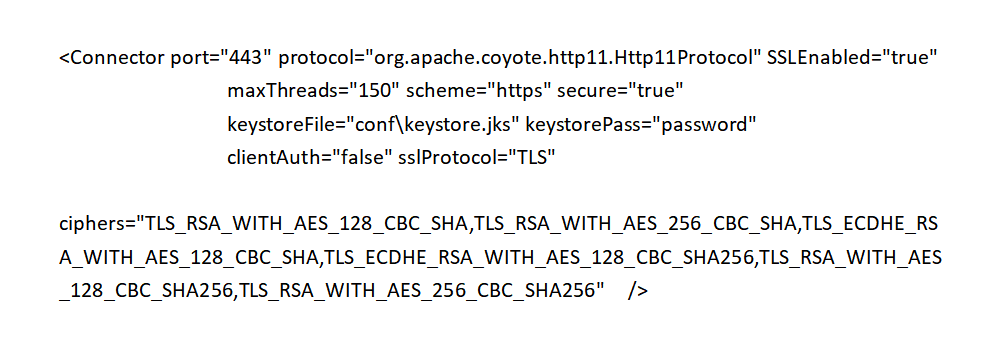

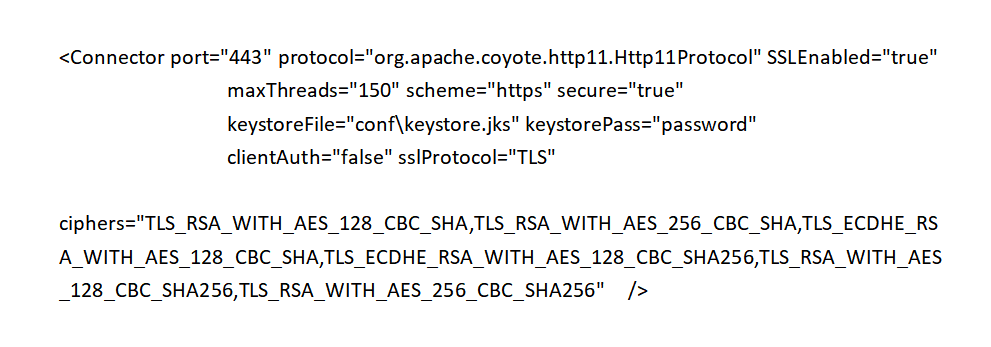

随着互联网技术的不断发展,http在黑客层出不穷的攻击手段面前几乎毫无招架之力。为避免数据泄露,保障网站和用户信息安全,世界各国都督促其域内网站通过部署SSL证书的方式提升网站防护能力,尤其是涉及用户个人信息和交易系统的政务、金融、电商等网站,则被要求部署更高等级的SSL证书 。

部署SSL证书后,可通过SSL协议帮助网站从“http”进阶为更加安全的“https ”链接,通过开启https绿色加密通道,可保障网站数据的加密传输,防止网站核心数据被窃取或篡改,提升网站的安全防护能力。

同时,SSL证书可对网站服务器身份认证,为网站提供国际通用的信任背书,让真假网站一目了然,从而有效避免用户受到钓鱼、欺诈网站的侵害,增加访客的信心。

此外,SSL证书还具有防止运营商的流量劫持,阻止弹窗广告,提升网站在搜索引擎中的排名等诸多作用,是企业在数字化转型过程中最基础的安全防护工具之一。

天威诚信SSL证书服务

需要强调的是,无论哪种网站,部署SSL证书都必须向依法设立的CA机构申请。成立于2000年的天威诚信是由工业和信息化部许可设立的电子认证服务机构,拥有国家授权的《电子认证服务许可证》《电子认证服务使用密码许可证》,并通过了WebTrust国际安全审计认证。

根据不同用户的需求,天威诚信可提供涵盖Digicert 、GeoTrust 、GlobalSign 、Entrust在内的多品牌全类型SSL证书产品及安装、管理等专业化服务,以及自主研发的支持国密SM算法的国产vTrus证书 ,致力于为中国企业提供更加安全的网络空间防护保障。